Hacker Computer Maschera Felpa Con Cappuccio Sfondo Binario Astratto Viso - Foto Stock: Foto, Immagini © shmeljov 266567912 | Depositphotos

giapponese futuristico geisha robot informatica ragazza indossare gas maschera logo illustrazione 16722023 Arte vettoriale a Vecteezy

tre persone hold maschere, quello copertina totale viso. copione su maschera chi siamo voi. anonimato, sicurezza informatica, se stesso identificazione, esistenziale problema concetto. psicologico metafora. vettore illustrazione. 23216859 Arte ...

Rawdah- Sexy Toy,Sexy Cosplay Gioco di Ruolo Cane Pieno Maschera per la Testa Imbottito Gomma da Cancellare Cucciolo Giocare Maschera (Bianco) : Amazon.it: Informatica

Immagini Stock - Hacker Con Maschera Rossa Incandescente E Sfondo Scuro. Concetto Di Criminalità Informatica. Image 203023980

3D illustrazione di carino carattere anonimo con la maschera. Concetto di pirata informatico, assassino ninja, ladro o erario. Cybersicurezza, criminalità informatica, cybersicurezza Foto stock - Alamy

USB Pubblico Impiego - INPS: Maschere da somaro davanti alla sede centrale dell'INPS per dire no alle pagelline. Da Tridico parole di chiusura, anche su vigilanza e informatica

Hacker con maschera anonima concetto di sicurezza informatica attacco informatico criminalità informatica | Foto Premium

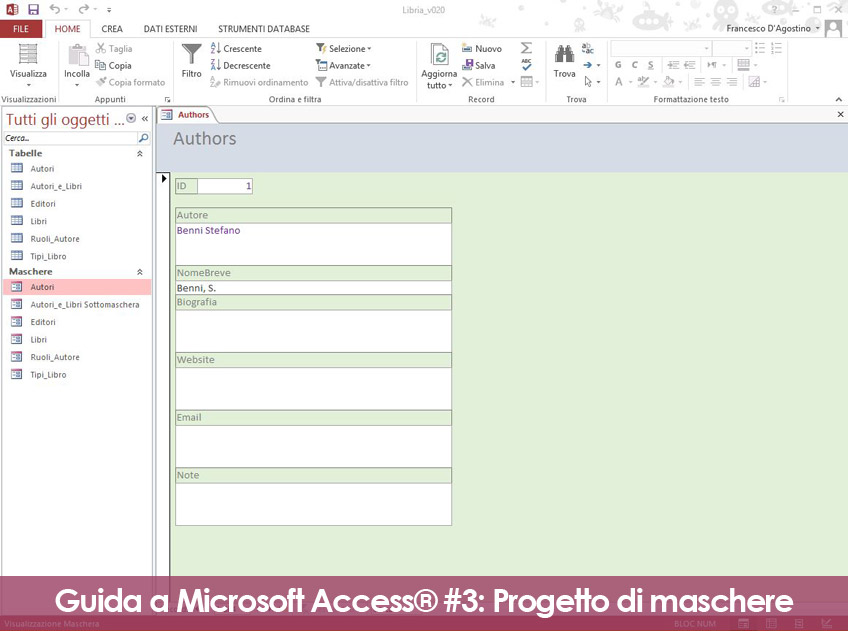

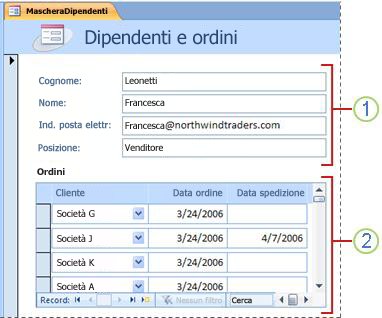

Creare una maschera che contiene una sottomaschera (una maschera uno-a-molti) - Supporto tecnico Microsoft

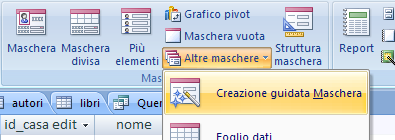

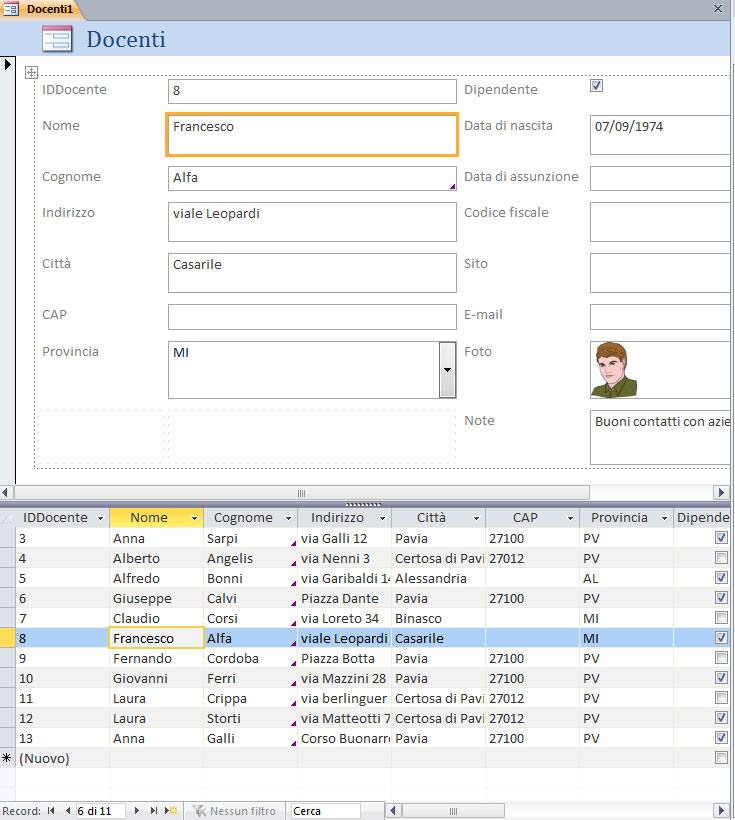

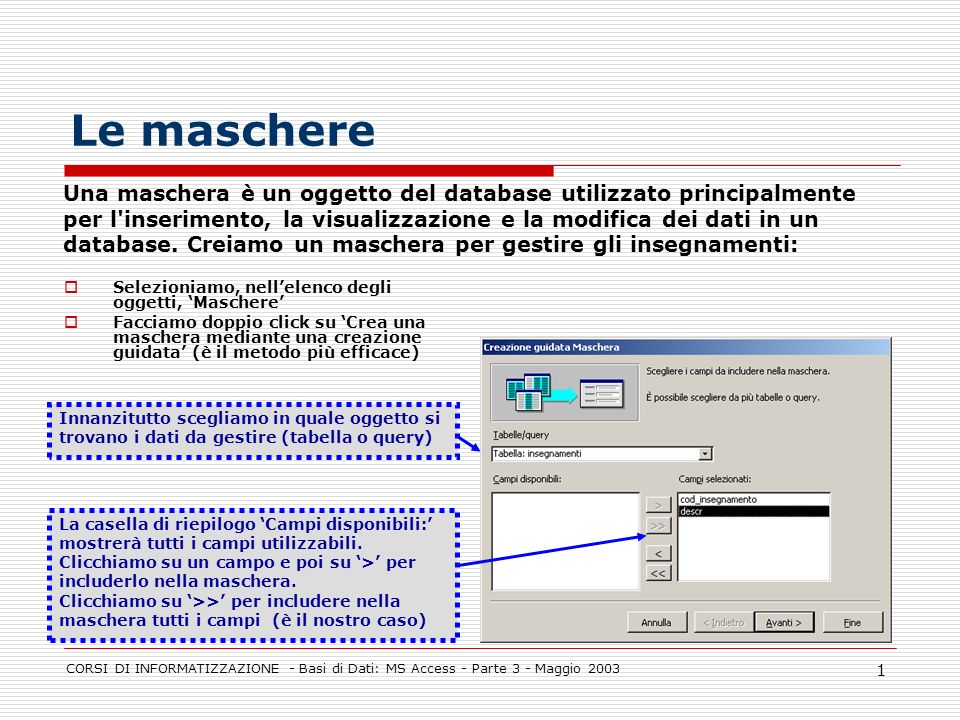

Le maschere Una maschera è un oggetto del database utilizzato principalmente per l'inserimento, la visualizzazione e la modifica dei dati in un database. - ppt scaricare

L'oroscopo del Cybercrime 2020: le minacce informatiche attese per quest'anno - SQ+ (Sicurezza e Qualità)

Chengn Estate Signora Maschera Antigas Maschera Viso Pieno Ghiaccio di Cotone Sottile Maschera Maschera Traspirante Maschera Parasole Maschera da Equitazione,Black : Amazon.it: Informatica